- Część I: Wprowadzenie do iptarf-ng

- Instalacja i Wymagania

- Cel, Przeznaczenie i Możliwości

- Ograniczenia Narzędzia

- Najważniejsze Opcje i Interfejs (TUI)

- Zaawansowane Filtry Ruchu

- Część II: Treść Właściwa: Praktyczne Zastosowania

- Przykład 1: Skanowanie Sieci w Poszukiwaniu Adresów MAC i IP

- Przykład 2: Wyławianie i Badanie Konkretnej Transmisji

- Przykład 3: Efektywne Użycie Filtrów do Izolacji Ruchu DNS

- Część III: Podsumowanie

Część I: Wprowadzenie do iptarf-ng

Instalacja i Wymagania

iptraf-ng (Next Generation) to fundamentalne narzędzie diagnostyczne, którego instalacja w większości dystrybucji systemu Linux jest procesem trywialnym, wymagającym jedynie dostępu do standardowych repozytoriów oprogramowania. W systemach opartych na Debianie, takich jak Ubuntu, proces sprowadza się do wykonania pojedynczej komendy w terminalu: sudo apt-get update && sudo apt-get install iptraf-ng. Dla dystrybucji z rodziny Red Hat, w tym Fedory czy CentOS, analogiczną operację realizuje polecenie sudo dnf install iptraf-ng lub sudo yum install iptraf-ng. Kluczowym wymaganiem do pełnoprawnego działania programu jest posiadanie uprawnień superużytkownika (roota), co wynika z jego architektury; narzędzie musi uzyskać dostęp do niskopoziomowych gniazd sieciowych (raw sockets) oraz mieć możliwość przełączania interfejsów w tryb nasłuchu (promiscuous mode), aby przechwytywać cały ruch w danym segmencie sieci, a nie tylko pakiety adresowane bezpośrednio do hosta. Bez tych uprawnień, funkcjonalność programu byłaby drastycznie ograniczona, uniemożliwiając realizację jego podstawowych zadań diagnostycznych.

Pod względem zasobów systemowych, iptraf-ng jest narzędziem niezwykle oszczędnym, co stanowi jedną z jego głównych zalet, szczególnie w kontekście pracy na serwerach produkcyjnych lub urządzeniach o ograniczonej mocy obliczeniowej. Jego działanie opiera się na bibliotece ncurses, która umożliwia tworzenie interfejsów tekstowych (TUI – Text-based User Interface) wprost w emulatorze terminala, eliminując tym samym potrzebę posiadania jakiegokolwiek środowiska graficznego. Wymagania co do pamięci RAM i obciążenia procesora są minimalne, co pozwala na jego ciągłe działanie w tle bez zauważalnego wpływu na wydajność systemu, nawet podczas monitorowania interfejsów o dużym natężeniu ruchu. Ta lekkość czyni go idealnym wyborem do zdalnej diagnostyki poprzez sesje SSH, gdzie przepustowość łącza jest ograniczona, a transfer graficznego interfejsu byłby niepraktyczny. Program nie posiada również skomplikowanych zależności, co dodatkowo upraszcza jego wdrożenie i utrzymanie w różnorodnych środowiskach systemowych, od serwerów po systemy wbudowane.

Cel, Przeznaczenie i Możliwości

Głównym celem i przeznaczeniem iptraf-ng jest dostarczenie administratorom sieciowym i systemowym interaktywnego, przejrzystego widoku na ruch sieciowy w czasie rzeczywistym. W odróżnieniu od narzędzi dokonujących głębokiej inspekcji pakietów, jak Wireshark, które skupiają się na analizie post-mortem, iptraf-ng specjalizuje się w prezentowaniu zagregowanych statystyk i dynamicznych list połączeń, co pozwala na natychmiastową ocenę bieżącej sytuacji w sieci. Jego siła leży w zdolności do szybkiego odpowiadania na fundamentalne pytania: „kto z kim rozmawia?”, „jakie protokoły są używane?”, „które połączenia generują największy ruch?” oraz „jakie urządzenia są aktywne w mojej sieci lokalnej?”. Dzięki temu staje się narzędziem pierwszego kontaktu podczas diagnozowania problemów z wydajnością, podejrzanej aktywności mogącej wskazywać na naruszenie bezpieczeństwa, czy weryfikacji poprawności konfiguracji reguł zapory sieciowej. Jego TUI organizuje te złożone dane w kilku wyspecjalizowanych modułach, takich jak monitor ruchu IP, ogólne i szczegółowe statystyki interfejsów czy monitor stacji LAN.

Szerokie spektrum możliwości iptraf-ng czyni go wszechstronnym narzędziem diagnostycznym. Centralnym punktem jest monitor ruchu IP, który wyświetla aktywne sesje TCP oraz przepływy UDP, wraz z kluczowymi metrykami, takimi jak liczba pakietów, ilość przesłanych danych i flagi stanu TCP. Uzupełniają go moduły statystyk interfejsów, które oferują zarówno ogólny obraz obciążenia (całkowity ruch, bitrate), jak i szczegółowy podział na protokoły (IP, TCP, UDP, ICMP, ARP) oraz rozkład wielkości pakietów. Niezwykle użyteczny monitor stacji LAN pasywnie odkrywa aktywne urządzenia w sieci lokalnej, identyfikując ich adresy MAC i zliczając generowany przez nie ruch. Każdy z tych modułów może być dodatkowo zawężony przez system filtrów, pozwalający na izolację ruchu według adresu IP, portu, protokołu czy rozmiaru pakietu. Ta kombinacja funkcjonalności pozwala na realizację szerokiej gamy zadań, od identyfikacji „wąskich gardeł” w sieci, przez wykrywanie nieautoryzowanych usług, aż po audytowanie komunikacji sieciowej aplikacji.

Ograniczenia Narzędzia

Pomimo swojej wszechstronności, kluczowe jest zrozumienie ograniczeń iptraf-ng, aby efektywnie wykorzystywać jego potencjał i wiedzieć, kiedy sięgnąć po inne narzędzia. Przede wszystkim, iptraf-ng nie jest analizatorem protokołów z funkcją głębokiej inspekcji pakietów (DPI). W przeciwieństwie do programów takich jak tcpdump czy Wireshark, nie pozwala on na analizę zawartości (payload) przesyłanych danych; jego działanie koncentruje się na metadanych i statystykach, czyli informacjach z nagłówków pakietów. Oznacza to, że możemy zobaczyć, iż host A wysłał 1 MB danych do hosta B przez HTTPS, ale nie dowiemy się, jakie konkretnie zasoby zostały pobrane. Jest to świadomy kompromis projektowy, który zapewnia wysoką wydajność i czytelność prezentowanych informacji w czasie rzeczywistym, kosztem głębi analitycznej. Dlatego w sytuacjach wymagających analizy konkretnych żądań aplikacyjnych czy odtworzenia sesji, iptraf-ng powinien być używany do wstępnej identyfikacji problematycznego strumienia, który następnie można przechwycić za pomocą bardziej wyspecjalizowanych narzędzi.

Kolejnym istotnym ograniczeniem jest fakt, że iptraf-ng jest narzędziem przeznaczonym do monitoringu w czasie rzeczywistym, a nie do analizy historycznej. Chociaż oferuje możliwość logowania statystyk do pliku, jego główny interfejs jest efemeryczny – dane znikają po zamknięciu programu. Nie posiada on wbudowanych mechanizmów do przechowywania danych w bazie, generowania trendów czy tworzenia zaawansowanych raportów historycznych, co jest domeną systemów monitoringu sieciowego, takich jak Zabbix, Nagios czy rozwiązań opartych na NetFlow/sFlow. Ponadto, iptraf-ng jest narzędziem stricte diagnostycznym i obserwacyjnym, a nie konfiguracyjnym. Nie można za jego pomocą zmieniać adresów IP, modyfikować tablic routingu, ani w żaden sposób aktywnie wpływać na ruch sieciowy. Jego rolą jest pasywne dostarczanie informacji, na podstawie których administrator może podjąć decyzje i wdrożyć zmiany przy użyciu odpowiednich narzędzi systemowych, takich jak ip, iptables czy nmcli. Zrozumienie tej pasywnej natury jest fundamentalne, aby uniknąć błędnych oczekiwań co do jego funkcjonalności.

Najważniejsze Opcje i Interfejs (TUI)

Interakcja z iptraf-ng odbywa się głównie poprzez jego intuicyjny interfejs tekstowy (TUI), który prezentuje się użytkownikowi zaraz po uruchomieniu polecenia sudo iptraf-ng. Główne menu stanowi centrum nawigacyjne, z którego można uzyskać dostęp do wszystkich kluczowych modułów. Opcje takie jak „IP traffic monitor”, „General interface statistics”, „Detailed interface statistics” oraz „LAN station monitor” uruchamiają poszczególne ekrany analityczne, pozwalając na dynamiczne przełączanie się między różnymi perspektywami monitoringu. Menu „Filters” jest bramą do potężnego systemu filtrowania, a sekcja „Configure…” pozwala na dostosowanie globalnych ustawień programu, takich jak włączenie rozpoznawania nazw DNS, definicja kolorów czy zachowanie logowania. Nawigacja w TUI odbywa się za pomocą klawiszy strzałek i klawisza Enter, a wyjście z poszczególnych modułów lub całego programu realizowane jest najczęściej klawiszem ‚q’ lub ‚x’, co jest standardową i wygodną konwencją w aplikacjach konsolowych.

Oprócz interaktywnego TUI, iptraf-ng oferuje szereg opcji konsolowych, które pozwalają na uruchomienie programu bezpośrednio w określonym trybie, co jest niezwykle przydatne w skryptach automatyzacyjnych lub dla zaawansowanych użytkowników preferujących pracę w linii poleceń. Flaga -i <interfejs> (np. -i eth0) pozwala na natychmiastowe rozpoczęcie monitorowania wskazanego interfejsu, a jej specjalna wartość -i all obejmuje wszystkie dostępne interfejsy. Można ją łączyć z flagami określającymi tryb pracy: -g uruchamia ogólne statystyki, -d szczegółowe statystyki dla danego interfejsu, -s monitor połączeń TCP/UDP, a -l monitor stacji LAN. Przykładowo, polecenie sudo iptraf-ng -s -i eth0 natychmiast wyświetli monitor połączeń TCP i UDP dla interfejsu eth0. Flaga -t <minuty> pozwala na automatyczne zakończenie pracy programu po określonym czasie, a -B uruchamia go w trybie tła (daemon), zapisując logi do domyślnego pliku. Opcja -f pozwala na natychmiastowe wyczyszczenie wszystkich statystyk i liczników, co jest przydatne przy rozpoczynaniu nowej sesji diagnostycznej.

Zaawansowane Filtry Ruchu

Sekcja filtrów w iptraf-ng jest jednym z najpotężniejszych, a często niedocenianych, elementów tego narzędzia, przekształcając je z ogólnego monitora w precyzyjne narzędzie chirurgiczne do analizy sieci. Filtry pozwalają administratorowi na drastyczne zredukowanie ilości prezentowanych informacji, skupiając się wyłącznie na tym ruchu, który jest w danym momencie przedmiotem dochodzenia. Zamiast przeglądać setki lub tysiące jednoczesnych połączeń na obciążonym serwerze, można zdefiniować regułę, która wyświetli tylko te sesje, które spełniają określone kryteria. Dostęp do konfiguracji filtrów uzyskuje się poprzez opcję „Filters” w menu głównym, co otwiera dedykowany menedżer, w którym można tworzyć, edytować, usuwać i aktywować nowe reguły. Takie podejście jest nieocenione podczas diagnozowania problemów z konkretną aplikacją, analizowania komunikacji z określonym hostem lub monitorowania użycia specyficznego protokołu, ponieważ eliminuje „szum informacyjny” i pozwala na klarowną obserwację interesujących nas zjawisk.

Tworzenie nowego filtru w iptraf-ng jest procesem wysoce elastycznym. Użytkownik może zdefiniować regułę opartą na wielu parametrach, które można ze sobą łączyć. Podstawowe kryteria obejmują adres IP hosta źródłowego i docelowego (wraz z maską sieci, co pozwala filtrować całe podsieci), numer portu źródłowego i docelowego dla protokołów TCP i UDP oraz typ protokołu warstwy transportowej. Dodatkowo, można filtrować ruch na podstawie całkowitego rozmiaru pakietu, co jest użyteczne przy poszukiwaniu nietypowo małych lub dużych pakietów, mogących wskazywać na anomalie. Co ważne, dla każdego parametru można zdefiniować regułę „uwzględnij” (include) lub „wyklucz” (exclude), co daje ogromną kontrolę nad wyświetlanymi danymi. Przykładowo, można stworzyć filtr, który pokaże cały ruch z podsieci 10.0.1.0/24, ale jednocześnie wykluczy z tego widoku komunikację na porcie 22 (SSH), pozwalając skupić się na pozostałej aktywności sieciowej tych maszyn. Po zdefiniowaniu, filtr musi zostać aktywowany (applied), aby zaczął obowiązywać w aktywnych modułach monitorujących.

Część II: Treść Właściwa: Praktyczne Zastosowania

Przykład 1: Skanowanie Sieci w Poszukiwaniu Adresów MAC i IP

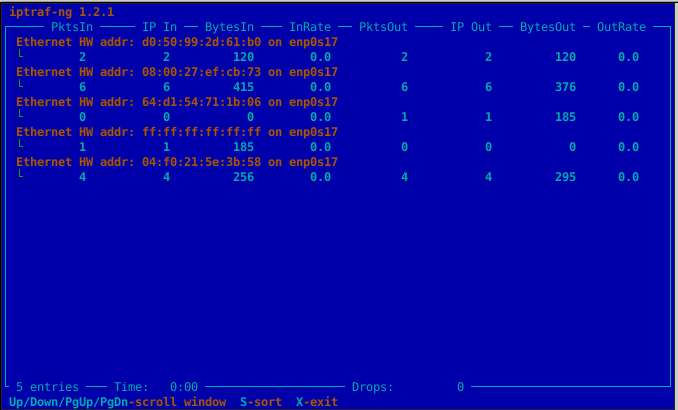

Jednym z najczęstszych zadań administratora jest inwentaryzacja urządzeń w sieci lokalnej, szczególnie w celu wykrycia nieautoryzowanych hostów. iptraf-ng, dzięki modułowi „LAN station monitor”, realizuje to zadanie w sposób pasywny i niezwykle efektywny. Po uruchomieniu tego modułu na wybranym interfejsie (np. podłączonym do firmowego przełącznika), program przechodzi w tryb nasłuchu i zaczyna analizować cały ruch w warstwie drugiej modelu OSI. Na podstawie źródłowych adresów MAC z przechwytywanych ramek Ethernet, dynamicznie buduje listę wszystkich aktywnych urządzeń w danym segmencie sieci, zliczając dla każdego z nich liczbę wysłanych i odebranych pakietów. Jest to metoda znacznie dyskretniejsza niż aktywne skanowanie za pomocą narzędzi takich jak nmap, ponieważ nie generuje żadnego dodatkowego ruchu i jest niewykrywalna dla systemów zabezpieczeń. Po chwili, gdy program przechwyci ruch wyższych warstw (np. komunikaty ARP lub pakiety IP), powiąże wykryte adresy MAC z odpowiadającymi im adresami IP, dostarczając kompletnego obrazu aktywnych hostów.

Ilustracja 1: Widok modułu „LAN station monitor” pokazujący listę wykrytych hostów wraz z ich adresami MAC, adresami IP oraz statystykami pakietów.

Przykład 2: Wyławianie i Badanie Konkretnej Transmisji

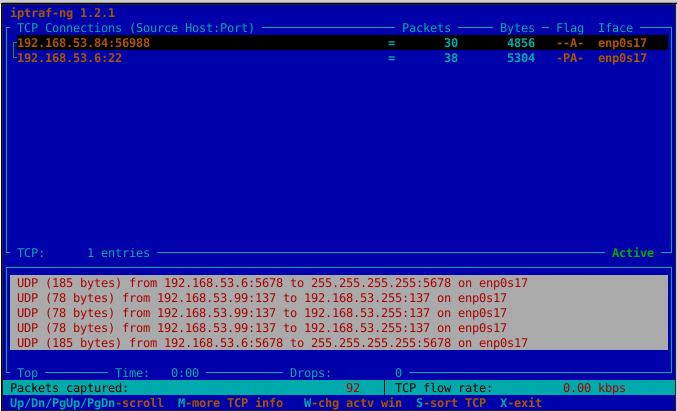

Wyobraźmy sobie scenariusz, w którym użytkownik zgłasza, że jego sesja SSH do zdalnego serwera działa bardzo wolno, a wpisywane znaki pojawiają się z dużym opóźnieniem. Aby zbadać ten problem, administrator może użyć modułu „IP traffic monitor” do wyizolowania i obserwacji tej konkretnej transmisji. Uruchamiając monitor na odpowiednim interfejsie, widzi listę wszystkich aktywnych połączeń, jednak aby skupić się na problemie, definiuje prosty filtr, który pokaże tylko ruch TCP na porcie 22 (domyślny port SSH) między adresem IP stacji roboczej użytkownika a adresem serwera. Po aktywacji filtru, na ekranie pozostaje tylko jedna, interesująca nas sesja. Administrator może teraz w czasie rzeczywistym obserwować liczniki pakietów i bajtów w obu kierunkach; jeśli zauważy, że pakiety od klienta do serwera przyrastają normalnie, ale odpowiedzi z serwera pojawiają się sporadycznie lub wcale, może to wskazywać na problem z siecią po stronie serwera lub samego serwera. Analiza flag TCP może dodatkowo ujawnić retransmisje lub inne anomalie wskazujące na gubienie pakietów na trasie.

Ilustracja 2: Monitor ruchu IP z aktywnym filtrem, pokazujący wyłącznie sesję SSH między hostem 192.168.1.101 a serwerem 10.0.0.5.

Przykład 3: Efektywne Użycie Filtrów do Izolacji Ruchu DNS

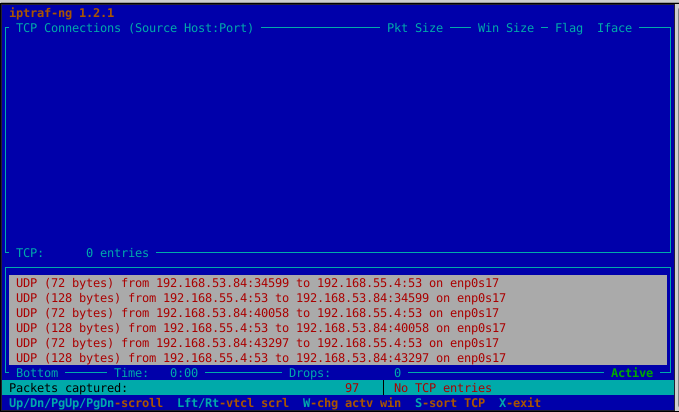

Rozważmy sytuację, w której administrator sieci podejrzewa problemy z resolverem DNS w firmie; strony internetowe ładują się wolno, a aplikacje zgłaszają problemy z rozwiązywaniem nazw. Aby zweryfikować, czy wewnętrzny serwer DNS (np. o adresie 192.168.1.53) odpowiada poprawnie i szybko, można użyć iptraf-ng z precyzyjnie skonfigurowanym filtrem. W menedżerze filtrów administrator tworzy nową regułę o nazwie „Analiza DNS”. W definicji filtru ustawia jako protokół UDP i jako port docelowy 53, a jako docelowy adres IP wprowadza 192.168.1.53. Po zastosowaniu tego filtru w module „IP traffic monitor”, na ekranie pojawią się wyłącznie zapytania DNS kierowane do firmowego serwera. Administrator może teraz obserwować napływające zapytania i szukać odpowiedzi. Jeśli dla wielu zapytań nie pojawiają się pakiety zwrotne, lub pojawiają się one ze znacznym opóźnieniem, jest to silny dowód na to, że serwer DNS jest przeciążony, ma problemy z łącznością lub jego usługa nie działa poprawnie. Taka izolacja ruchu pozwala na jednoznaczną diagnozę bez potrzeby przeglądania całego ruchu sieciowego.

Ilustracja 3: Widok monitora ruchu po zastosowaniu filtru na port UDP 53, pokazujący wyłącznie zapytania DNS kierowane do serwera 192.168.1.53.

Część III: Podsumowanie

Podsumowując, iptraf-ng ugruntował swoją pozycję jako nieodzowne, wysoce wyspecjalizowane narzędzie w arsenale każdego profesjonalisty IT, którego praca wymaga dogłębnego zrozumienia dynamiki ruchu sieciowego. Jego wartość nie leży w zdolności do konkurowania z kompleksowymi platformami do analizy pakietów czy systemami monitoringu, lecz w unikalnej niszy, którą zajmuje: dostarczaniu natychmiastowej, interaktywnej i klarownej informacji zwrotnej w środowisku, gdzie zasoby graficzne są niedostępne lub niepożądane. Zdolność do szybkiego przełączania się między widokiem ogólnych statystyk, szczegółową listą połączeń a pasywnym odkrywaniem hostów w sieci LAN, czyni go niezwykle efektywnym narzędziem do wstępnej diagnostyki i „triage’u” problemów sieciowych. Jego lekkość, brak skomplikowanych zależności i praca w oparciu o standardowy interfejs konsolowy zapewniają mu uniwersalność, pozwalając na jego użycie w niemal każdym scenariuszu, od potężnych serwerów w data center po minimalistyczne systemy wbudowane, co podkreśla jego ponadczasową użyteczność.

Kluczem do mistrzowskiego opanowania iptraf-ng jest nie tylko znajomość jego poszczególnych modułów, ale przede wszystkim świadomość jego filozofii działania oraz umiejętność kreatywnego wykorzystania mechanizmu filtrów. Zrozumienie, że jest to narzędzie obserwacyjne, a nie konfiguracyjne, oraz że jego siła tkwi w analizie metadanych w czasie rzeczywistym, pozwala na postawienie właściwych pytań i szybkie uzyskanie na nie odpowiedzi. Administrator, który potrafi precyzyjnie zdefiniować filtr w celu wyizolowania problematycznej transmisji, jest w stanie w ciągu kilku minut zdiagnozować problem, który w przeciwnym razie wymagałby analizy gigabajtów przechwyconych danych. W erze coraz bardziej złożonych i dynamicznych infrastruktur sieciowych, zdolność do szybkiego zawężenia pola poszukiwań i uzyskania czytelnego obrazu sytuacji jest na wagę złota, a iptraf-ng, mimo upływu lat, wciąż pozostaje jednym z najlepszych narzędzi do realizacji tego właśnie celu, stanowiąc doskonałe uzupełnienie dla bardziej zaawansowanych systemów analitycznych.