- Monitorowanie sieci w czasie rzeczywistym

- Idea i Cel Programu

- Główne Zastosowania

- Instalacja

- Przegląd Opcji (TUI i CLI)

- 10 Praktycznych Przykładów Użycia

- Przykład 1: Skanowanie Hostów (Monitor Stacji LAN)

- Przykład 2: Śledzenie Sesji TCP (Monitor Ruchu IP)

- Przykład 3: Tworzenie Filtra IP

- Przykład 4: Tworzenie Filtra TCP

- Przykład 5: Tworzenie Filtra ARP

- Przykład 6: Filtrowanie Ruchu UDP (np. DNS)

- Przykład 7: Filtrowanie Ruchu HTTP/HTTPS

- Przykład 8: Filtrowanie Ruchu ICMP (Ping)

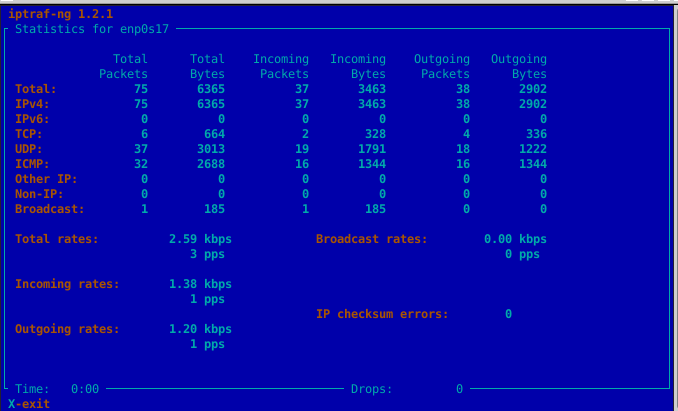

- Przykład 9: Monitorowanie ruchu na określonym interfejsie (Szczegółowe Statystyki)

- Przykład 10: Filtrowanie protokołów routingu (np. OSPF)

- Podsumowanie

Monitorowanie sieci w czasie rzeczywistym

W złożonym świecie administracji sieciowej, widoczność jest kluczem do sukcesu. Zrozumienie, co dzieje się w naszej sieci, kto z kim rozmawia i jakie dane są przesyłane, jest fundamentalne dla diagnostyki, bezpieczeństwa i optymalizacji wydajności. Wśród wielu dostępnych narzędzi, iptraf-ng wyróżnia się jako potężne, lekkie i interaktywne narzędzie do monitorowania ruchu sieciowego w czasie rzeczywistym, działające bezpośrednio w konsoli Linuksa. Ten artykuł stanowi kompleksowe wprowadzenie do jego możliwości.

Idea i Cel Programu

iptraf-ng (gdzie ‚ng’ oznacza ‚next generation’) to fork i kontynuacja popularnego programu iptraf. Jego podstawową ideą jest dostarczenie administratorom systemów i sieci interfejsu TUI (Text-based User Interface) do przeglądania statystyk sieciowych „na żywo”. Zamiast polegać na skomplikowanych filtrach tcpdump czy analizie post-factum w Wireshark, iptraf-ng oferuje natychmiastowy wgląd w aktualny stan rzeczy.

Głównym celem programu jest zbieranie różnorodnych danych o ruchu IP i prezentowanie ich w czytelny, posegregowany sposób. Potrafi on śledzić połączenia TCP, liczyć pakiety i bajty dla poszczególnych protokołów (TCP, UDP, ICMP, ARP), monitorować aktywność na określonych interfejsach sieciowych, a nawet wykrywać aktywne hosty w lokalnym segmencie sieci (LAN).

Główne Zastosowania

Zastosowania iptraf-ng są szerokie i obejmują trzy główne obszary:

- Diagnostyka (Troubleshooting): Gdy użytkownicy zgłaszają „wolny internet” lub problemy z dostępem do usługi, iptraf-ng pozwala szybko sprawdzić, czy na serwerze występuje nadmierny ruch, czy pakiety w ogóle docierają, czy może mamy do czynienia z burzą broadcastową w sieci LAN.

- Monitorowanie Wydajności: Pozwala na identyfikację „najgłośniejszych” hostów w sieci (tzw. „top talkers”), obserwowanie, które porty i usługi generują największe obciążenie oraz śledzenie przepustowości na poszczególnych interfejsach.

- Bezpieczeństwo: Chociaż nie jest to pełnoprawny system wykrywania intruzów (IDS), iptraf-ng jest nieoceniony przy wykrywaniu anomalii. Nagły wzrost ruchu na nietypowym porcie, nieoczekiwane połączenia z nieznanych adresów IP czy dziwna aktywność ARP mogą być szybko zauważone.

Instalacja

iptraf-ng jest dostępny w standardowych repozytoriach większości popularnych dystrybucji Linuksa. Proces instalacji jest zazwyczaj bardzo prosty.

Na systemach bazujących na Debianie/Ubuntu:

sudo apt update

sudo apt install iptraf-ng

Na systemach bazujących na RHEL/CentOS/Fedora:

sudo dnf install iptraf-ng

# Lub na starszych systemach:

sudo yum install iptraf-ng

Program wymaga uprawnień roota do przechwytywania pakietów z interfejsów sieciowych, dlatego najczęściej uruchamia się go za pomocą sudo iptraf-ng.

Przegląd Opcji (TUI i CLI)

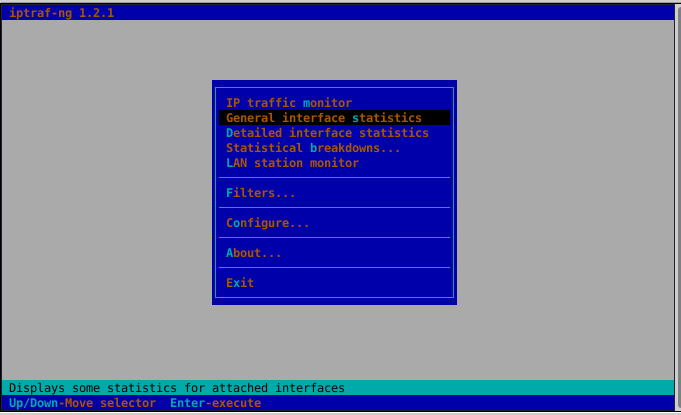

Uruchomienie iptraf-ng bez żadnych argumentów przenosi nas do głównego menu TUI, które jest sercem programu.

Najważniejsze moduły dostępne z poziomu menu to:

- IP traffic monitor: Najczęściej używany moduł. Pokazuje aktywne sesje TCP i przepływy UDP/ICMP w czasie rzeczywistym, segregując je według połączeń (adres IP źródłowy/port adres IP docelowy/port) wraz z liczbą pakietów i bajtów.

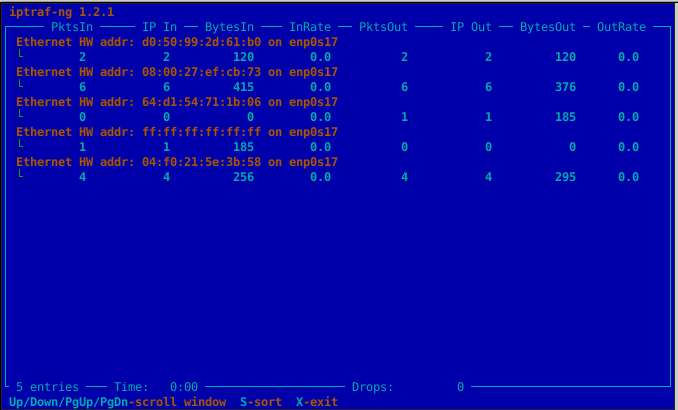

- General interface statistics: Proste statystyki wejścia/wyjścia (pakiety, bajty) dla wszystkich wykrytych interfejsów sieciowych.

- Detailed interface statistics: Znacznie bardziej szczegółowy widok dla wybranego interfejsu, z podziałem na typy pakietów (IP, TCP, UDP, ICMP, ARP, RARP, non-IP itp.).

- Statistical breakdowns: Agreguje statystyki, pokazując całkowity ruch z podziałem na protokoły (np. ile % ruchu to TCP) lub porty usług (ile bajtów poszło na port 80, ile na 443 itd.).

- LAN station monitor: Nasłuchuje w wybranym segmencie LAN i wyświetla wykryte adresy MAC oraz IP, pokazując, ile danych (w pakietach) wysłały i odebrały. Niezwykle przydatne do szybkiej inwentaryzacji aktywnych urządzeń.

- Filters…: Umożliwia definiowanie, zapisywanie i stosowanie filtrów, aby ograniczyć monitorowany ruch tylko do interesujących nas hostów, portów lub protokołów.

Oprócz trybu TUI, iptraf-ng można uruchomić z linii poleceń, aby przejść bezpośrednio do określonego modułu lub uruchomić go w tle (tryb wsadowy) do logowania statystyk.

-i [interfejs]: Uruchamia monitor ruchu IP na określonym interfejsie (np.iptraf-ng -i eth0).-g: Uruchamia ogólne statystyki interfejsów.-d [interfejs]: Uruchamia szczegółowe statystyki dla interfejsu.-s [interfejs]: Uruchamia monitor statystyk TCP/UDP dla interfejsu.-l [interfejs]: Uruchamia monitor stacji LAN dla interfejsu.-B: Uruchamia program w tle (tryb wsadowy), zazwyczaj używane z-ti-o.-t [minuty]: Określa czas działania programu w trybie wsadowym.-o [plik]: Przekierowuje logi do określonego pliku w trybie wsadowym.-F [plik_filtra]: Stosuje zdefiniowany wcześniej filtr przy starcie.

10 Praktycznych Przykładów Użycia

Poniższe scenariusze demonstrują, jak wykorzystać iptraf-ng do rozwiązywania typowych problemów administracyjnych.

Przykład 1: Skanowanie Hostów (Monitor Stacji LAN)

Scenariusz: Administrator nowo skonfigurowanej podsieci 192.168.10.0/24 chce szybko zweryfikować, które urządzenia są aktywne i komunikują się w tym segmencie. Istnieje podejrzenie, że ktoś podłączył do sieci nieautoryzowane urządzenie. Potrzebny jest szybki przegląd wszystkich adresów MAC i IP, które generują jakikolwiek ruch, zwłaszcza ARP lub RARP, co jest typowe dla urządzeń dopiero co podłączonych do sieci. Administrator chce zobaczyć „listę obecności” urządzeń w czasie rzeczywistym, aby móc porównać ją z listą autoryzowanych adresów MAC.

Realizacja (TUI):

- Uruchom program:

sudo iptraf-ng - Z głównego menu wybierz „LAN station monitor”.

- Wybierz interfejs podłączony do docelowej podsieci (np. „eth0”).

- iptraf-ng natychmiast zacznie nasłuchiwać i wyświetlać listę adresów MAC. Gdy tylko urządzenie wyśle pakiet (nawet broadcast ARP), pojawi się na liście. Po chwili zaczną się również pojawiać przypisane adresy IP (jeśli ruch IP zostanie wykryty). Lista pokazuje liczbę pakietów wejściowych i wyjściowych dla każdego hosta.

Realizacja (CLI – logowanie w tle):

Aby logować aktywność stacji LAN przez 15 minut do pliku w celu późniejszej analizy:

sudo iptraf-ng -l eth0 -t 15 -B -o /var/log/lan_activity.log

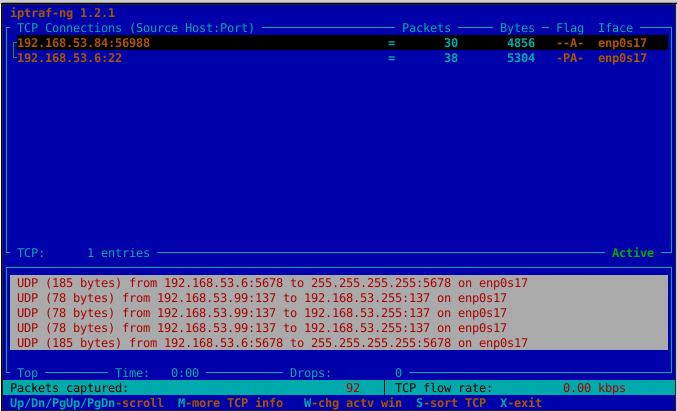

Przykład 2: Śledzenie Sesji TCP (Monitor Ruchu IP)

Scenariusz: Użytkownicy zgłaszają, że serwer aplikacyjny (10.0.0.50) działa bardzo wolno. Administrator podejrzewa, że serwer może być przeciążony dużą liczbą jednoczesnych sesji TCP lub że pojedyncza sesja zużywa całe dostępne pasmo. Aby to zweryfikować, administrator musi zobaczyć listę wszystkich aktywnych połączeń TCP do i z tego serwera w czasie rzeczywistym. Interesują go adresy źródłowe, porty docelowe (czy to ruch aplikacyjny na porcie 8080, czy może nieautoryzowane próby SSH na porcie 22?) oraz liczba bajtów przesyłanych w każdej sesji.

Realizacja (TUI):

- Uruchom program:

sudo iptraf-ng - Wybierz „IP traffic monitor”.

- Wybierz interfejs, przez który serwer komunikuje się z resztą sieci (np. „eth1”).

- Pojawi się okno pokazujące wszystkie aktywne przepływy IP. Domyślnie lista jest dynamiczna. Aby ułatwić analizę, naciśnij klawisz ‚S’ (Sort), aby posortować listę według liczby bajtów (opcja ‚by byte count’). Pozwoli to natychmiast zidentyfikować najbardziej „zasobożerne” połączenia na górze listy.

- Administrator może teraz obserwować, kto (jaki IP) łączy się z

10.0.0.50i na jakie porty oraz ile danych przesyła.

Realizacja (CLI):

Aby uruchomić monitor bezpośrednio dla interfejsu eth1:

sudo iptraf-ng -i eth1

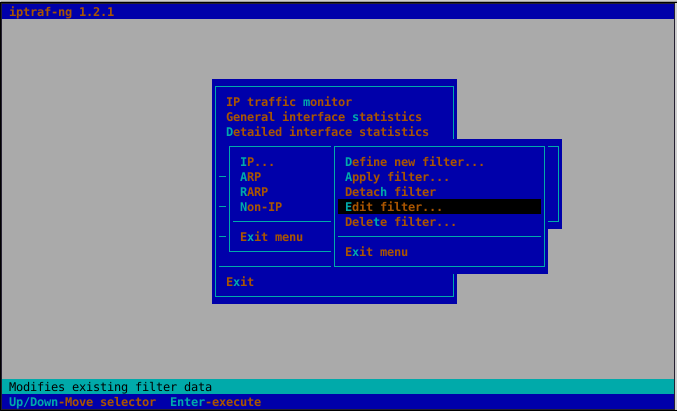

Przykład 3: Tworzenie Filtra IP

Scenariusz: Administrator chce monitorować *całą* aktywność sieciową (nie tylko TCP, ale też UDP, ICMP i inne) generowaną przez jeden konkretny serwer (192.168.1.100), który jest podejrzany o nietypowe zachowanie. Sieć jest bardzo obciążona, więc ogólny „IP traffic monitor” jest nieczytelny i zapełnia się zbyt szybko. Konieczne jest stworzenie filtru, który odrzuci cały ruch *niezwiązany* z tym hostem, pozwalając na skupienie się wyłącznie na pakietach przychodzących do i wychodzących z 192.168.1.100.

Realizacja (TUI):

- Uruchom program:

sudo iptraf-ng - Z głównego menu wybierz „Filters…”.

- Wybierz „IP…”.

- Wybierz „Define new filter…”.

- Wpisz nazwę dla filtru, np. „srv_100” i naciśnij Enter.

- Pojawi się edytor reguł. Naciśnij ‚A’ (Add new rule).

- W polu „Host Name/IP Address” wpisz

192.168.1.100. - W polu „Subnet Mask” wpisz

255.255.255.255(aby filtrować dokładnie ten jeden adres). - Pozostaw pola portów i protokołu puste (oznaczają „wszystkie”).

- Upewnij się, że na dole zaznaczona jest opcja „Include”. Naciśnij Enter, aby zapisać regułę.

- Naciśnij ‚X’, aby wyjść z edytora reguł.

- Teraz wybierz „Apply filter…”.

- Wybierz z listy swój nowo utworzony filtr „srv_100”.

- Wróć do głównego menu (klawisz ‚X’) i uruchom „IP traffic monitor” na odpowiednim interfejsie. Teraz monitor będzie pokazywał *tylko* ruch, w którym

192.168.1.100jest źródłem lub celem.

Przykład 4: Tworzenie Filtra TCP

Scenariusz: W sieci firmowej dozwolony jest tylko ruch HTTP (port 80) i HTTPS (port 443). Administrator chce zweryfikować, czy pracownicy nie próbują omijać zasad, używając np. niestandardowych portów do SSH, gier online lub sieci P2P. Potrzebny jest filtr, który pokaże *tylko* ruch TCP, który *nie jest* przeznaczony na porty 80 i 443. Pozwoli to na natychmiastowe wychwycenie wszystkich „podejrzanych” sesji TCP bez zaśmiecania widoku legalnym ruchem webowym.

Realizacja (TUI):

- Uruchom program:

sudo iptraf-ng - Wybierz „Filters…”, a następnie „TCP…”.

- Wybierz „Define new filter…”. Nazwij go np. „non_web”.

- Naciśnij ‚A’ (Add new rule). W „Host Name/IP” zostaw

0.0.0.0z maską0.0.0.0(oznacza „dowolny host”). - W polu „Port” wpisz

80. Naciśnij Enter. - Naciśnij ‚A’ (Add new rule) ponownie. W „Host Name/IP” znowu

0.0.0.0z maską0.0.0.0. - W polu „Port” wpisz

443. Naciśnij Enter. - Teraz w edytorze reguł na dole zmień tryb z „Include” na „Exclude” (naciśnij spację lub strzałkę). Filtr będzie teraz dopuszczał wszystko, *oprócz* ruchu na portach 80 i 443.

- Wyjdź z edytora (‚X’), zastosuj filtr („Apply filter…” -> „non_web”).

- Uruchom „IP traffic monitor”. Monitor pokaże teraz tylko sesje TCP na niestandardowych portach.

Przykład 5: Tworzenie Filtra ARP

Scenariusz: W sieci występuje podejrzenie ataku typu „ARP spoofing” lub „ARP poisoning”. Administrator zauważył, że brama sieciowa (192.168.1.1) ma przez chwilę nieprawidłowy adres MAC w tablicy ARP jednego z komputerów. Aby zbadać sprawę, administrator chce monitorować *tylko* pakiety ARP, które dotyczą adresu IP bramy (192.168.1.1) lub krytycznego serwera plików (192.168.1.10). Chce zobaczyć, czy jakieś inne urządzenie w sieci nie próbuje rozgłaszać fałszywych odpowiedzi ARP dla tych adresów.

Realizacja (TUI):

- Uruchom program:

sudo iptraf-ng - Wybierz „Filters…”, a następnie „ARP…”.

- Wybierz „Define new filter…”. Nazwij go „gateway_watch”.

- Naciśnij ‚A’ (Add new rule). W polu „IP Address” wpisz

192.168.1.1. W „Mask” wpisz255.255.255.255. - Naciśnij ‚A’ (Add new rule). W polu „IP Address” wpisz

192.168.1.10. W „Mask” wpisz255.255.255.255. - Upewnij się, że tryb jest ustawiony na „Include”.

- Wyjdź z edytora (‚X’) i zastosuj filtr („Apply filter…” -> „gateway_watch”).

- Wróć do głównego menu i uruchom „LAN station monitor”.

- W oknie monitora stacji LAN naciśnij klawisz ‚A’, aby przełączyć widok na monitorowanie *tylko* pakietów ARP.

- Dzięki zastosowanemu filtrowi, na ekranie pojawią się tylko te pakiety ARP, które dotyczą adresów 1.1 i 1.10, co ułatwi wykrycie anomalii.

Przykład 6: Filtrowanie Ruchu UDP (np. DNS)

Scenariusz: Wewnętrzny serwer DNS (10.0.1.53) wykazuje bardzo wysokie użycie procesora. Administrator podejrzewa, że serwer jest celem ataku „DNS amplification” lub po prostu jest zalewany ogromną liczbą zapytań z jednego, błędnie skonfigurowanego klienta. Aby zdiagnozować problem, konieczne jest wyizolowanie i przejrzenie całego ruchu UDP skierowanego na port 53 tego serwera. Administrator chce zobaczyć, które adresy IP są najbardziej aktywne w wysyłaniu zapytań DNS.

Realizacja (TUI):

- Uruchom program:

sudo iptraf-ng - Wybierz „Filters…”, a następnie „TCP/UDP…”.

- Wybierz „Define new filter…”. Nazwij go „DNS_traffic”.

- Naciśnij ‚A’ (Add new rule).

- W polu „Host Name/IP Address” wpisz

10.0.1.53(adres serwera DNS). - W polu „Subnet Mask” wpisz

255.255.255.255. - W polu „Port” wpisz

53. - Upewnij się, że tryb to „Include”. Zapisz regułę.

- Zastosuj filtr „DNS_traffic”.

- Wróć do głównego menu i uruchom „IP traffic monitor” na interfejsie serwera.

- Monitor pokaże teraz tylko ruch na porcie 53 do lub z serwera DNS. Ponieważ DNS to głównie UDP, większość wpisów będzie oznaczona jako UDP. Administrator może łatwo zidentyfikować źródła generujące najwięcej zapytań.

Przykład 7: Filtrowanie Ruchu HTTP/HTTPS

Scenariusz: Administrator jest odpowiedzialny za serwer WWW (172.16.0.80), który hostuje zarówno stronę HTTP (port 80), jak i bezpieczny panel administracyjny przez HTTPS (port 443). W logach serwera pojawiają się nietypowe wpisy, sugerujące próby ataku „brute force” na panel logowania. Administrator chce „na żywo” obserwować wszystkie przychodzące połączenia na porty 80 i 443, aby zidentyfikować adresy IP, które generują dużą liczbę krótkotrwałych połączeń, co jest typowe dla skanowania lub prób ataku.

Realizacja (TUI):

- Uruchom program:

sudo iptraf-ng - Wybierz „Filters…”, a następnie „TCP…”.

- Wybierz „Define new filter…”. Nazwij go „webserver_80_443”.

- Naciśnij ‚A’ (Add new rule). Wpisz IP serwera

172.16.0.80(maska255.255.255.255) i port80. Tryb „Include”. - Naciśnij ‚A’ (Add new rule) ponownie. Wpisz IP serwera

172.16.0.80(maska255.255.255.255) i port443. Tryb „Include”. - Zastosuj filtr „webserver_80_443”.

- Uruchom „IP traffic monitor”.

- Na ekranie będą widoczne tylko sesje TCP przychodzące na porty 80 i 443 serwera. Administrator może teraz obserwować adresy IP klientów, czas trwania sesji i liczbę przesyłanych pakietów, szukając anomalii (np. wielu połączeń typu SYN_SENT lub krótkich sesji z jednego IP).

Przykład 8: Filtrowanie Ruchu ICMP (Ping)

Scenariusz: Jeden z kluczowych routerów w sieci (10.10.0.1) zaczyna gubić pakiety i ma wysokie obciążenie CPU. Istnieje podejrzenie, że router jest celem ataku typu „Ping flood” (atak DoS polegający na zalaniu celu pakietami ICMP Echo Request). Aby potwierdzić tę tezę, administrator musi natychmiast zobaczyć, ile pakietów ICMP trafia na router i z jakich źródeł pochodzą. Cały inny ruch (TCP, UDP) jest w tej chwili nieistotny i musi zostać odfiltrowany, aby nie zaciemniać obrazu.

Realizacja (TUI):**

- Uruchom program:

sudo iptraf-ng - Wybierz „Filters…”, a następnie „IP…”.

- Wybierz „Define new filter…”. Nazwij go „ICMP_only”.

- Naciśnij ‚A’ (Add new rule).

- W polu „Host Name/IP Address” zostaw

0.0.0.0(dowolny host), maska0.0.0.0(dowolna maska). - Przejdź do pola „Protocol (0=all)” i wpisz

icmp(lub numer protokołu:1). - Upewnij się, że tryb to „Include”. Zapisz regułę.

- Zastosuj filtr „ICMP_only”.

- Uruchom „IP traffic monitor” na interfejsie routera.

- Monitor pokaże teraz wyłącznie ruch ICMP. Jeśli router jest celem ataku, lista zapełni się wpisami „ICMP echo request” pochodzącymi z jednego lub wielu źródeł, co pozwoli administratorowi na podjęcie działań (np. zablokowanie źródłowych IP na firewallu).

Przykład 9: Monitorowanie ruchu na określonym interfejsie (Szczegółowe Statystyki)

Scenariusz: Administrator właśnie skonfigurował nowy firewall i chce się upewnić, że ruch jest prawidłowo rozdzielany między interfejs wewnętrzny (eth1) i zewnętrzny (eth0). Na interfejsie wewnętrznym (eth1) spodziewa się widzieć głównie ruch IP (TCP/UDP) oraz pakiety ARP z lokalnej sieci. Na interfejsie zewnętrznym (eth0) nie powinien widzieć żadnych pakietów ARP. Potrzebuje narzędzia, które da mu szczegółowy podział pakietów według protokołu dla konkretnego interfejsu, aby zweryfikować konfigurację i wykryć ewentualne „wycieki” pakietów, które nie powinny się tam znaleźć.

Realizacja (TUI):

- Uruchom program:

sudo iptraf-ng - Z głównego menu wybierz „Detailed interface statistics”.

- Wybierz interfejs do monitorowania, np. „eth1” (wewnętrzny).

- iptraf-ng wyświetli szczegółowe statystyki dla tego interfejsu, w tym liczniki pakietów i bajtów dla: Total, IP, TCP, UDP, ICMP, Non-IP, Other IP, Broadcast, ARP, RARP itd.

- Administrator może teraz obserwować, czy proporcje ruchu zgadzają się z jego oczekiwaniami (np. czy nie ma nadmiernej liczby pakietów Non-IP lub błędów). Następnie może powtórzyć proces dla interfejsu

eth0.

Realizacja (CLI):

Aby uruchomić ten monitor bezpośrednio z linii poleceń dla interfejsu eth1:

sudo iptraf-ng -d eth1

Przykład 10: Filtrowanie protokołów routingu (np. OSPF)

Scenariusz: Dwa routery (R1 i R2) połączone interfejsami eth2 są skonfigurowane do wymiany tras za pomocą protokołu OSPF. Niestety, nie mogą one ustanowić sąsiedztwa. Administrator podejrzewa, że pakiety OSPF „Hello” są blokowane przez firewall lub gubione gdzieś po drodze. OSPF nie używa TCP ani UDP; działa bezpośrednio na protokole IP o numerze 89. Administrator musi sprawdzić, czy pakiety OSPF w ogóle docierają do interfejsu eth2 na routerze R1.

Realizacja (TUI):

- Uruchom program:

sudo iptraf-ng - Wybierz „Filters…”, a następnie „IP…”.

- Wybierz „Define new filter…”. Nazwij go „OSPF_only”.

- Naciśnij ‚A’ (Add new rule).

- Zostaw pola IP i portów puste (

0.0.0.0). - Przejdź do pola „Protocol (0=all)” i wpisz numer protokołu OSPF, czyli

89. (Można też spróbować wpisaćospf, ale numer jest pewniejszy). - Upewnij się, że tryb to „Include”. Zapisz regułę.

- Zastosuj filtr „OSPF_only”.

- Uruchom „IP traffic monitor” na interfejsie

eth2. - Jeśli pakiety OSPF docierają, pojawią się na liście. Monitor pokaże adres IP źródłowy (drugiego routera) i docelowy (adres multicast OSPF 224.0.0.5 lub adres interfejsu) oraz typ protokołu jako „OSPF” lub „89”. Jeśli lista jest pusta, oznacza to, że pakiety nie docierają do interfejsu.

Podsumowanie

iptraf-ng jest nieocenionym narzędziem w arsenale każdego administratora systemu Linux. Jego siła tkwi w prostocie interfejsu TUI, który zapewnia natychmiastową informację zwrotną o stanie sieci bez konieczności opuszczania konsoli. Chociaż nie zastąpi głębokiej analizy pakietów oferowanej przez Wireshark, to do szybkiej diagnostyki, monitorowania wydajności „na żywo” i wykrywania anomalii w czasie rzeczywistym jest narzędziem pierwszego wyboru. Przedstawione przykłady, od prostego monitorowania stacji LAN po skomplikowane filtrowanie protokołów routingu, ledwie zarysowują jego pełne możliwości.