- AAA: Głębsze spojrzenie na Uwierzytelnianie

- Identyfikacja vs Uwierzytelnianie: Dwa kroki tego samego tańca

- Faktory Uwierzytelniania: Trzy filary dowodu tożsamości

- 1. Coś, co wiesz (Knowledge Factor)

- 2. Coś, co masz (Possession Factor)

- 3. Coś, czym jesteś (Inherence Factor)

- MFA i 2FA: Twierdza zbudowana z wielu warstw

- Uwierzytelnianie w Praktyce: Przykłady Konfiguracji

- Cisco IOS: Strażnik sieci

- Lokalna baza użytkowników

- Centralne uwierzytelnianie AAA z RADIUS/TACACS+

- Linux: Królestwo Otwartych Drzwi (jeśli źle skonfigurowane)

- Uwierzytelnianie hasłem – zło konieczne

- Uwierzytelnianie kluczem SSH – złoty standard

- MikroTik RouterOS: Elastyczność i moc

- Zabezpieczanie kont lokalnych

- Konfiguracja klienta RADIUS

- Podsumowanie

AAA: Głębsze spojrzenie na Uwierzytelnianie

W poprzednim artykule zbudowaliśmy fundament, omawiając model AAA (Authentication, Authorization, Accounting) jako szkielet kontroli dostępu. Dzisiaj zdejmujemy pierwszą warstwę i zagłębiamy się w pierwszy, fundamentalny filar tego modelu: Uwierzytelnianie. To proces, który stoi na straży każdej cyfrowej bramy. Bez jego solidnego wdrożenia, cała reszta zabezpieczeń staje się iluzoryczna. Zapnij pasy, bo czeka nas podróż od teorii po praktyczne przykłady w popularnych systemach.

Celem tego artykułu jest dokładne zrozumienie, czym jest uwierzytelnianie, jakie mechanizmy za nim stoją i jak je skutecznie implementować. Pokażę Ci, dlaczego samo hasło to przeżytek i jak w praktyce wyglądają konfiguracje na urządzeniach Cisco, serwerach Linux i routerach MikroTika. Po lekturze będziesz nie tylko wiedział, co robić, ale także dlaczego jest to tak cholernie ważne.

Identyfikacja vs Uwierzytelnianie: Dwa kroki tego samego tańca

Zanim przejdziemy dalej, musimy rozróżnić dwa pojęcia, które często są mylone: identyfikację i uwierzytelnianie. Chociaż ściśle ze sobą powiązane, opisują dwa oddzielne etapy procesu weryfikacji tożsamości. Ich zrozumienie jest kluczowe, by w pełni pojąć, jak działa ten mechanizm.

Identyfikacja: To proces, w którym użytkownik deklaruje swoją tożsamość. Mówi systemowi: „Cześć, jestem użytkownikiem admin„. To po prostu przedstawienie się, podanie swojego unikalnego identyfikatora, którym najczęściej jest nazwa użytkownika, adres e-mail lub numer identyfikacyjny.

Uwierzytelnianie: To proces, w którym użytkownik udowadnia swoją zadeklarowaną tożsamość. System odpowiada na deklarację: „W porządku, twierdzisz, że jesteś adminem. Teraz mi to udowodnij”. Na tym etapie użytkownik musi przedstawić dowód, czyli tzw. poświadczenie (credential), którym może być hasło, token czy odcisk palca.

Wyobraź sobie kontrolę na lotnisku. Podchodzisz do stanowiska i podajesz swoje imię i nazwisko (identyfikacja). Następnie urzędnik prosi o paszport, aby zweryfikować, czy Ty to naprawdę Ty (uwierzytelnianie). Bez pierwszego kroku, drugi nie ma sensu. Bez drugiego, pierwszy jest bezwartościowy. Oba tworzą nierozerwalną całość procesu weryfikacji.

+---------------------+ 1. Identyfikacja +---------------------+

| Użytkownik | -------------------------> | System |

| (twierdzi, że jest | ("Jestem 'admin'") | |

| 'adminem') | | |

+---------------------+ 2. Uwierzytelnienie +---------------------+

| Przedstawia dowód |

Faktory Uwierzytelniania: Trzy filary dowodu tożsamości

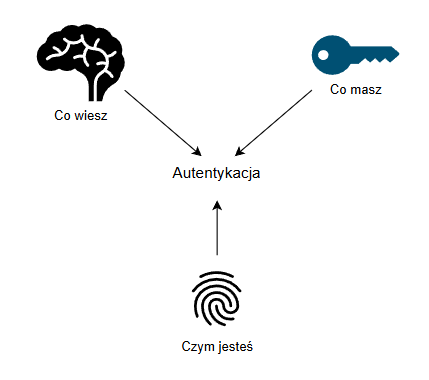

Jak można udowodnić swoją tożsamość w cyfrowym świecie? Wszystkie metody opierają się na trzech podstawowych kategoriach, zwanych faktorami (czynnikami) uwierzytelniania. To fundament, na którym zbudowane są wszystkie współczesne systemy weryfikacji.

1. Coś, co wiesz (Knowledge Factor)

To najstarszy i najpowszechniejszy czynnik. Opiera się na informacji, którą zna tylko prawowity użytkownik. Najpopularniejszym przykładem jest hasło. Inne to kod PIN, hasło obrazkowe czy odpowiedzi na „pytania bezpieczeństwa”. Siła tego faktora zależy wyłącznie od tego, jak dobrze użytkownik strzeże swojej tajemnicy i jak skomplikowana ona jest. Niestety, jest to jednocześnie najsłabszy filar. Hasła mogą być słabe, odgadnięte, zapisane na karteczce, wyłudzone przez phishing lub skradzione z baz danych.

2. Coś, co masz (Possession Factor)

Ten czynnik opiera się na posiadaniu unikalnego, fizycznego przedmiotu. Kiedyś była to karta magnetyczna, dziś są to tokeny sprzętowe (np. YubiKey), smartfony z aplikacjami generującymi kody jednorazowe (TOTP, np. Google Authenticator), karty inteligentne czy klucze prywatne przechowywane na dysku. Ten czynnik jest znacznie silniejszy od haseł, ponieważ atakujący musiałby fizycznie wejść w posiadanie naszego tokena. Kradzież samego hasła staje się wtedy bezużyteczna.

3. Coś, czym jesteś (Inherence Factor)

To najnowocześniejszy czynnik, opierający się na unikalnych cechach biometrycznych użytkownika. Przykłady to odcisk palca, skan twarzy (Face ID), geometria dłoni, skan siatkówki lub tęczówki, a nawet unikalny wzorzec pisania na klawiaturze czy sposób poruszania się. Biometria jest bardzo wygodna dla użytkownika, ale budzi też kontrowersje. Cechy biometrycznej nie da się „zmienić” po wycieku, w przeciwieństwie do hasła czy tokena.

MFA i 2FA: Twierdza zbudowana z wielu warstw

Skoro pojedyncze faktory mają swoje wady, naturalnym krokiem było ich połączenie. Tak powstała koncepcja Multi-Factor Authentication (MFA), czyli uwierzytelniania wieloskładnikowego. MFA wymaga od użytkownika przedstawienia dowodów z co najmniej dwóch różnych kategorii faktorów. Najpopularniejszą formą MFA jest 2FA (Two-Factor Authentication), czyli uwierzytelnianie dwuskładnikowe.

Przykładem 2FA jest logowanie do banku, gdzie podajesz login i hasło (coś, co wiesz), a następnie przepisujesz kod z aplikacji mobilnej (coś, co masz). Atakujący, nawet jeśli zdobędzie Twoje hasło, nie zaloguje się bez fizycznego dostępu do Twojego telefonu. To właśnie połączenie różnych typów faktorów tworzy potężną barierę dla napastników. Wdrożenie MFA jest dziś uważane za absolutny standard i jedną z najskuteczniejszych metod ochrony kont.

Użytkownik Serwer

| |

|---[Login + Hasło]--->| 1. Weryfikacja faktora WIEDZY

| | (Coś, co wiesz)

| |

| | ... Prawidłowe ...

| |

|<--[Prośba o kod 2FA]-| 2. Prośba o drugi faktor

| |

| |

|---[Kod z telefonu]-->| 3. Weryfikacja faktora POSIADANIA

| | (Coś, co masz)

| |

| | ... Prawidłowe ...

| |

|<---[DOSTĘP ZEZWOLONY]| 4. Uwierzytelnienie zakończone

| |

Uwierzytelnianie w Praktyce: Przykłady Konfiguracji

Teoria jest ważna, ale zobaczmy, jak to wszystko wygląda w prawdziwym świecie. Poniżej znajdują się przykłady konfiguracji uwierzytelniania w trzech popularnych środowiskach.

Cisco IOS: Strażnik sieci

Na urządzeniach sieciowych Cisco podstawą jest zabezpieczenie dostępu administracyjnego (przez konsolę, Telnet, SSH). Najprostsza metoda to lokalna baza danych użytkowników.

Lokalna baza użytkowników

Tworzymy użytkownika z hasłem i przypisujemy mu poziom uprawnień. Słowo kluczowe secret zamiast password zapewnia, że hasło będzie przechowywane w konfiguracji w postaci zaszyfrowanego hasha (MD5), a nie czystego tekstu.

Router# configure terminal

Router(config)# username admin privilege 15 secret TwojeSilneSzyfrowaneHaslo

Router(config)# username auditor privilege 5 secret InneBardzoTajneHaslo

Router(config)# line vty 0 15

Router(config-line)# login local

Router(config-line)# transport input ssh

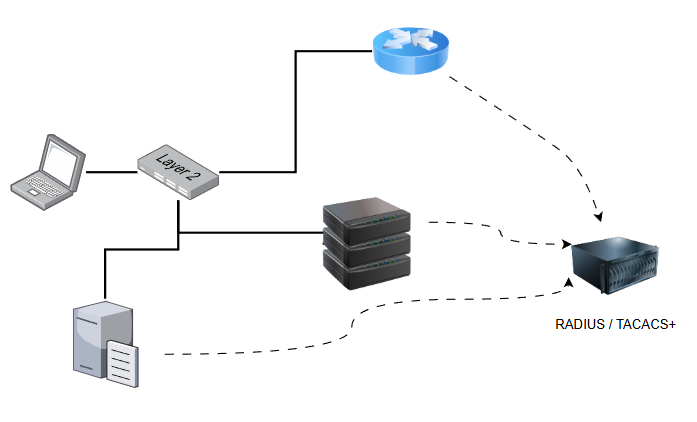

Centralne uwierzytelnianie AAA z RADIUS/TACACS+

W większych sieciach zarządzanie lokalnymi kontami na dziesiątkach urządzeń jest koszmarem. Dlatego stosuje się centralne serwery uwierzytelniania, takie jak RADIUS lub TACACS+. Urządzenie Cisco odpytuje wtedy zewnętrzny serwer o weryfikację poświadczeń. To ogromnie podnosi bezpieczeństwo i ułatwia zarządzanie.

Router(config)# aaa new-model

# Włącza nowy model AAA

Router(config)# radius server MOJ_RADIUS

Router(config-radius-server)# address ipv4 10.0.0.100

Router(config-radius-server)# key WspolnySekretZRadiusem

Router(config)# exit

Router(config)# aaa authentication login default group MOJ_RADIUS local

# Definiuje, że domyślne uwierzytelnianie ma najpierw próbować serwera RADIUS, a jeśli on nie odpowiada, użyć lokalnej bazy danych.

Linux: Królestwo Otwartych Drzwi (jeśli źle skonfigurowane)

Serwery Linux są celem nieustannych ataków brute-force na usługę SSH. Zabezpieczenie uwierzytelniania jest tu absolutnie krytyczne.

Uwierzytelnianie hasłem – zło konieczne

Domyślnie wiele systemów pozwala na logowanie hasłem. Hasła użytkowników przechowywane są jako hashe w pliku /etc/shadow, który jest dostępny do odczytu tylko dla roota. Mimo to, uwierzytelnianie hasłem przez SSH powinno być traktowane jako rozwiązanie tymczasowe.

root@server:~# adduser jankowalski

# Tworzy nowego użytkownika i prosi o ustawienie hasła.

root@server:~# grep jankowalski /etc/shadow

jankowalski:$6$dG9tYm8K$h...[długi hash hasła]...:19275:0:99999:7:::

Uwierzytelnianie kluczem SSH – złoty standard

Najbezpieczniejszą metodą jest całkowite wyłączenie logowania hasłem i korzystanie wyłącznie z par kluczy kryptograficznych (publiczny i prywatny). Jest to przykład uwierzytelniania czynnikiem „coś, co masz” (plik z kluczem prywatnym).

Krok 1: Wygeneruj parę kluczy na swojej lokalnej maszynie

user@local:~$ ssh-keygen -t ed25519 -C "klucz_dla_serwera_prod"

Krok 2: Skopiuj klucz publiczny na serwer

user@local:~$ ssh-copy-id jankowalski@adres-serwera.pl

Krok 3: Wyłącz uwierzytelnianie hasłem na serwerze

Edytuj plik /etc/ssh/sshd_config i zmień (lub dodaj) następujące linie:

PasswordAuthentication no

PubkeyAuthentication yes

ChallengeResponseAuthentication no

Następnie zrestartuj usługę SSH: sudo systemctl restart sshd. Od tej pory serwer będzie akceptował połączenia tylko od osób posiadających odpowiedni klucz prywatny.

MikroTik RouterOS: Elastyczność i moc

RouterOS oferuje podobne możliwości jak Cisco, pozwalając zarówno na lokalne, jak i centralne uwierzytelnianie.

Zabezpieczanie kont lokalnych

Podstawą jest używanie silnych haseł oraz ograniczenie dostępu do usług tylko z zaufanych adresów IP. Możemy również określić, które usługi (np. api, ssh, winbox) są dostępne dla danego użytkownika.

[admin@MikroTik] > user set admin password="NoweSuperTrudneHaslo123!"

[admin@MikroTik] > ip service set ssh address=192.168.88.0/24

# Zmienia hasło użytkownika 'admin' i ogranicza dostęp SSH tylko do lokalnej podsieci.

Konfiguracja klienta RADIUS

Podobnie jak w Cisco, możemy skonfigurować RouterOS, aby uwierzytelniał administratorów na zewnętrznym serwerze RADIUS. Pozwala to na wdrożenie 2FA (jeśli serwer RADIUS to wspiera) i centralne zarządzanie dostępem do całej floty urządzeń.

[admin@MikroTik] > radius add service=login address=10.0.0.100 secret=WspolnySekretZRadiusem

# Dodaje serwer RADIUS dla usługi logowania.

[admin@MikroTik] > user aaa set use-radius=yes

# Włącza uwierzytelnianie przez RADIUS. Jeśli serwer nie odpowie, RouterOS spróbuje użyć lokalnej bazy danych.

Podsumowanie

Uwierzytelnianie to znacznie więcej niż tylko pole na hasło. To złożony proces, który stanowi pierwszą i najważniejszą linię obrony. Omówiliśmy jego teoretyczne podstawy, rozróżniając identyfikację od uwierzytelniania, oraz poznaliśmy trzy fundamentalne faktory, na których się opiera. Widzieliśmy, jak połączenie tych faktorów w postaci MFA drastycznie podnosi poprzeczkę dla atakujących.

Praktyczne przykłady pokazały, że niezależnie od platformy – Cisco, Linux czy MikroTik – zasady pozostają te same: dążyć do centralizacji, używać silnych mechanizmów (jak klucze SSH) i nigdy nie lekceważyć tego fundamentalnego elementu bezpieczeństwa. W następnym artykule zajmiemy się drugim „A” z naszej układanki: Autoryzacją. Dowiemy się, co system robi po tym, jak już skutecznie udowodnimy mu swoją tożsamość.