- Triada CIA i Heksada Parkera – Filary Bezpieczeństwa w Świecie IT

- Triada CIA – Klasyczne Podejście do Bezpieczeństwa

- Poufność (Confidentiality) – Chronić przed Niepowołanym Wzrokiem

- Integralność (Integrity) – Gwarancja Niezmienności Danych

- Dostępność (Availability) – Systemy Zawsze Gotowe do Pracy

- Heksada Parkera – Rozszerzenie Klasycznego Modelu

- Posiadanie/Kontrola, Autentyczność i Użyteczność

Triada CIA i Heksada Parkera – Filary Bezpieczeństwa w Świecie IT

W dzisiejszym zinformatyzowanym świecie, gdzie dane stały się najcenniejszą walutą, ich ochrona jest absolutnym priorytetem dla każdej organizacji i indywidualnego użytkownika. Każdego dnia słyszymy o nowych cyberatakach, wyciekach danych czy paraliżach systemów informatycznych, które przynoszą gigantyczne straty finansowe i wizerunkowe. Aby skutecznie bronić się przed tymi zagrożeniami, konieczne jest zrozumienie fundamentalnych zasad, na których opiera się cała dziedzina cyberbezpieczeństwa. Podstawą jest tutaj tak zwana Triada CIA, czyli model składający się z trzech kluczowych filarów: Poufności (Confidentiality), Integralności (Integrity) i Dostępności (Availability). Każdy z tych elementów odgrywa niezastąpioną rolę w budowaniu solidnej i odpornej na ataki infrastruktury IT, a ich zrozumienie jest pierwszym krokiem do świadomego zarządzania bezpieczeństwem.

Początki modelu CIA sięgają lat 70. XX wieku i są nierozerwalnie związane z rozwojem systemów komputerowych w wojsku i agencjach rządowych. To właśnie tam po raz pierwszy zdano sobie sprawę, że ochrona informacji to nie tylko kwestia jej ukrycia, ale także zapewnienia jej poprawności i ciągłej dostępności dla uprawnionych osób. Chociaż od tamtego czasu technologia poszła niesamowicie do przodu, a zagrożenia stały się znacznie bardziej zaawansowane, to właśnie te trzy proste zasady wciąż pozostają fundamentem. Model ten jest na tyle uniwersalny, że można go zastosować do oceny bezpieczeństwa praktycznie każdego systemu – od pojedynczego komputera osobistego, przez skomplikowane sieci korporacyjne, aż po rozległe systemy chmurowe. Zaniedbanie któregokolwiek z tych trzech filarów nieuchronnie prowadzi do powstania luki, która może zostać bezwzględnie wykorzystana przez cyberprzestępców.

Triada CIA – Klasyczne Podejście do Bezpieczeństwa

Triada CIA to koncepcyjny model, który stanowi rdzeń strategii bezpieczeństwa informacji w każdej firmie. Jego siła tkwi w prostocie i jednoczesnej kompleksowości, ponieważ obejmuje trzy najważniejsze aspekty ochrony danych. Bez względu na to, czy mówimy o zabezpieczaniu serwera plików, routera brzegowego w sieci, czy aplikacji webowej, zawsze musimy zadać sobie trzy fundamentalne pytania. Po pierwsze, czy dostęp do danych mają tylko i wyłącznie osoby do tego upoważnione? Po drugie, czy mamy pewność, że dane nie zostały w żaden sposób zmodyfikowane przez nieautoryzowane podmioty? I po trzecie, czy uprawnieni użytkownicy mogą uzyskać dostęp do danych i systemów wtedy, gdy tego potrzebują? Tylko pozytywna odpowiedź na wszystkie te pytania daje nam podstawy do stwierdzenia, że nasz system jest bezpieczny.

Poufność (Confidentiality) – Chronić przed Niepowołanym Wzrokiem

Poufność to nic innego jak zapewnienie, że informacje są dostępne wyłącznie dla autoryzowanych osób, systemów i procesów. W praktyce, w systemie Linux, poufność realizujemy na wielu poziomach. Podstawą są uprawnienia do plików i katalogów, szyfrowanie oraz bezpieczne protokoły komunikacji. Z kolei w środowisku RouterOS od Mikrotik, poufność zapewniamy poprzez silne hasła, wyłączenie niebezpiecznych usług oraz konfigurację bezpiecznych tuneli VPN.

# --- Przykłady poleceń dla Poufności (Linux) --- # 1. Ustawienie restrykcyjnych uprawnień do pliku (tylko właściciel może czytać i pisać) chmod 600 /home/user/sekretny_plik.txt # 2. Szyfrowanie pliku za pomocą GnuPG (GPG) gpg -c wazny_dokument.pdf # 3. Bezpieczne łączenie się z serwerem zdalnym za pomocą SSH ssh uzytkownik@192.168.1.100

# --- Przykłady poleceń dla Poufności (RouterOS) --- # 1. Ograniczenie dostępu administracyjnego tylko do zaufanych adresów IP /ip service set ssh address=192.168.88.0/24 # 2. Wyłączenie niezabezpieczonych usług (np. telnet i http) /ip service disable telnet,www # 3. Utworzenie użytkownika VPN (PPTP) z hasłem /ppp secret add name=user_vpn password=BardzoSilneHaslo123 service=pptp

Integralność (Integrity) – Gwarancja Niezmienności Danych

Integralność danych oznacza utrzymanie ich spójności, dokładności i wiarygodności przez cały cykl życia. Chodzi o to, aby mieć pewność, że informacje nie zostały w nieautoryzowany sposób zmienione. W systemach Linux integralność plików systemowych i konfiguracyjnych możemy monitorować za pomocą narzędzi generujących sumy kontrolne. W RouterOS integralność samego systemu operacyjnego jest chroniona przez mechanizmy cyfrowego podpisywania pakietów, a administrator powinien dbać o spójność konfiguracji.

# --- Przykłady poleceń dla Integralności (Linux) --- # 1. Wygenerowanie sumy kontrolnej SHA256 dla pliku sha256sum obraz_iso_systemu.iso > obraz_iso_systemu.iso.sha256 # 2. Weryfikacja sumy kontrolnej pobranego pliku sha256sum -c obraz_iso_systemu.iso.sha256 # 3. Sprawdzenie integralności zainstalowanych pakietów (dla systemów opartych na RPM) rpm -Va

# --- Przykłady poleceń dla Integralności (RouterOS) --- # 1. Wygenerowanie skryptu z aktualną konfiguracją w celu porównania zmian /export file=konfiguracja_do_weryfikacji # 2. Sprawdzenie, czy zainstalowane pakiety systemowe są poprawne /system package check # 3. Utworzenie binarnej, zabezpieczonej kopii zapasowej systemu /system backup save name=backup_integralny.backup

Dostępność (Availability) – Systemy Zawsze Gotowe do Pracy

Dostępność to ostatni, ale nie mniej ważny element triady. Gwarantuje on, że systemy, aplikacje i dane są dostępne dla uprawnionych użytkowników wtedy, gdy są im potrzebne. Aby zapewnić wysoką dostępność w środowisku Linux, stosuje się szereg technik redundancyjnych oraz monitorowanie. W przypadku RouterOS, dostępność sieci można zwiększyć poprzez konfigurację protokołów routingu dynamicznego oraz stosowanie redundantnych łącz internetowych (failover).

# --- Przykłady poleceń dla Dostępności (Linux) --- # 1. Sprawdzenie statusu usługi serwera WWW (np. nginx) systemctl status nginx # 2. Monitorowanie wykorzystania przestrzeni dyskowej, aby zapobiec awarii df -h # 3. Wyświetlenie aktywnego firewalla, aby upewnić się, że ruch nie jest blokowany iptables -L -n -v

# --- Przykłady poleceń dla Dostępności (RouterOS) --- # 1. Ustawienie drugiego, zapasowego łącza internetowego (failover) /ip route add dst-address=0.0.0.0/0 gateway=10.0.2.1 distance=2 # 2. Użycie narzędzia Netwatch do monitorowania hosta i uruchomienia skryptu w razie awarii /tool netwatch add host=8.8.8.8 down-script="/log info message=\"Brak połączenia z Google DNS\"" # 3. Konfiguracja interfejsu VRRP dla zapewnienia redundancji bramy domyślnej /interface vrrp add name=VRRP1 interface=ether1 priority=254

Heksada Parkera – Rozszerzenie Klasycznego Modelu

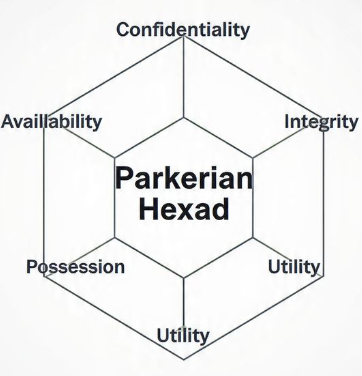

Chociaż Triada CIA jest niezwykle użyteczna, Donn B. Parker zaproponował jej rozszerzenie, tworząc Heksadę Parkera. Dodaje ona do znanej nam już trójki trzy nowe, równie istotne elementy: Posiadanie/Kontrolę (Possession/Control), Autentyczność (Authenticity) oraz Użyteczność (Utility). To rozszerzenie pozwala na bardziej holistyczne spojrzenie na bezpieczeństwo, uwzględniając nie tylko samą informację, ale również kontekst jej przetwarzania i wykorzystania.

Posiadanie/Kontrola, Autentyczność i Użyteczność

Posiadanie/Kontrola odnosi się do fizycznego lub logicznego władania danymi i systemem. Autentyczność gwarantuje, że dane pochodzą z zaufanego źródła i że tożsamość użytkownika jest prawdziwa. Użyteczność odnosi się do tego, czy dane są w formacie, który jest zrozumiały i możliwy do efektywnego wykorzystania. Te trzy dodatkowe elementy pozwalają na pełniejszą analizę ryzyka.

# --- Przykłady poleceń dla Posiadania/Kontroli --- # Linux: Sprawdzenie, kto jest aktualnie zalogowany do systemu who -a # RouterOS: Wyświetlenie aktywnych sesji użytkowników (np. WinBox, SSH) /user active print # Linux: Sprawdzenie, który proces używa danego pliku (sprawowanie kontroli) lsof /var/log/syslog

# --- Przykłady poleceń dla Autentyczności --- # Linux: Weryfikacja cyfrowego podpisu pliku za pomocą GPG gpg --verify pobrany_plik.asc pobrany_plik # RouterOS: Sprawdzenie statusu i autentyczności połączonych klientów VPN /interface pptp-server print # Linux: Generowanie pary kluczy SSH w celu uwierzytelniania bezhasłowego ssh-keygen -t rsa -b 4096

# --- Przykłady poleceń dla Użyteczności --- # Linux: Rozpakowanie archiwum, aby dane stały się użyteczne tar -xzvf archiwum.tar.gz # RouterOS: Wygenerowanie kompaktowego i czytelnego skryptu konfiguracyjnego /export compact # Linux: Konwersja kodowania pliku tekstowego na UTF-8, aby był czytelny iconv -f ISO-8859-2 -t UTF-8 plik_wejsciowy.txt > plik_wyjsciowy.txt